Re: Hướng dẫn cấu hình Firewall Cisco ASA cơ bản PHẦN 3: ĐIỀU HƯỚNG TRAFFIC Khi cấu hình ASA, các port phải được gán với 1 mức bảo mật (security level) từ 0 - 100, và hình thành các miền (zone) Tin cậy (trustworthy) hoặc Không tin cậy (untrustworthy). Mặc định, traffic khởi tạo từ các miền khác nhau sẽ được điều hướng như sau: - Permit đối với outbound traffic (khởi tạo từ miền có mức bảo mật cao, vd: inside, ra miền có mức bảo mật thấp,vd: outside) - Deny đối với inbound traffic (khởi tạo từ miền có mức bảo mật thấp, vd: outside, vào miền có mức bảo mật cao,vd: inside) - Inspect đối với outbound traffic (trừ ICMP, tính năng này sẽ phân tích rõ hơn ở bài khác) và permit đối với return traffic Các bạn xem Hình 1: Denied Traffic

Hình 2: Permitted Traffic

Note: trong hình số 2, traffic khởi tạo từ Outside vào DMZ phải được permit bởi ACL hoặc chính sách Inspection Các bạn có thể kiểm thử theo topology bài Cisco ASA - 2.Cấu hình Interface, như sau:

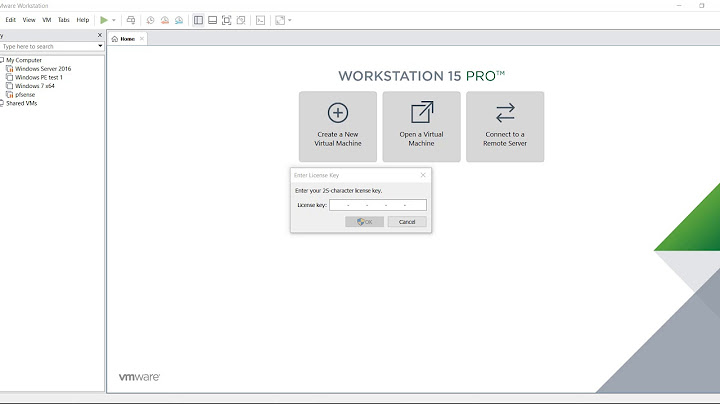

Trên R1, R2, R3: bật các dịch vụ Telnet, HTTP; cấu hình default-gateway hoặc default-route về phía ASA. - Kiểm thử outbound traffic R1 ping 1.1.1.3Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 1.1.1.3, timeout is 2 seconds: ..... Success rate is 0 percent (0/5) R3 debug ip icmpICMP packet debugging is on R3# *Oct 7 17:03:35.707: ICMP: echo reply sent, src 1.1.1.3, dst 172.16.1.1, topology BASE, dscp 0 topoid 0 R3# *Oct 7 17:03:37.723: ICMP: echo reply sent, src 1.1.1.3, dst 172.16.1.1, topology BASE, dscp 0 topoid 0 R3# *Oct 7 17:03:39.683: ICMP: echo reply sent, src 1.1.1.3, dst 172.16.1.1, topology BASE, dscp 0 topoid 0 R3# *Oct 7 17:03:41.679: ICMP: echo reply sent, src 1.1.1.3, dst 172.16.1.1, topology BASE, dscp 0 topoid 0 R3# *Oct 7 17:03:43.723: ICMP: echo reply sent, src 1.1.1.3, dst 172.16.1.1, topology BASE, dscp 0 topoid 0 Note: Do ICMP không được inspect nên ASA chặn ICMP reply do R3 trả về. R1 telnet 1.1.1.3Trying 1.1.1.3 ... Open User Access Verification Password: R3> ciscoasa# show conn 1 in use, 1 most used TCP outside 1.1.1.3:23 inside 172.16.1.1:17657, idle 0:00:27, bytes 148, flags UIO Note: traffic Telnet (do R1 gửi tới R3) được inspect và ASA permit đối với return traffic (do R3 trả về) - Kiểm thử Inbound traffic R1 debug ip icmpICMP packet debugging is on R3 ping 172.16.1.1 repeat 100Type escape sequence to abort. Sending 100, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds: ............................................... ciscoasa# show conn 0 in use, 1 most used R1 debug telnetIncoming Telnet debugging is on R3 telnet 172.16.1.1Trying 172.16.1.1 ... % Connection timed out; remote host not responding ciscoasa# show conn 0 in use, 1 most used Note: ASA deny các traffic khởi tạo từ R3 đến R1 Tham khảo: - CCNA Security Curriculum - Cisco.Press.CCNP.Security.FIREWALL.642-618.Official.Cert.Guide.May.2012 - Cisco ASA All-in-One Next-Generation Firewall, IPS, and VPN Services, Third Edition(Blog "Học Ở Mọi Hình Thức":http://wp.me/p3rknI-7v) Trên thiết bị thật, file asdm-x.bin đã có sẵn. Khi dùng GNS3, bạn phải copy file này từ TFTP server. Trong ví dụ trên, ASA kết nối với TFTP server qua NIC Vmware1. Cấu hình Interface và copy file cụ thể như sau: ciscoasa(config)# show running-config interface gigabitEthernet 4 ! interface GigabitEthernet4 nameif management // có thể là cổng với nameif khác security-level 100 ip address dhcp // có thể gán địa chỉ tĩnh Note: Không dùng lệnh management-only đối với cổng G4 nên có thể truyền data bình thường Copy file asdm-x.bin (vd: asdm-713.bin) vào thư mục C:\TFTP-Root và bật TFTP server  Thực hiện lệnh copy sau: ciscoasa# copy tftp: flash: Address or name of remote host []? 192.168.59.1 Source filename []? asdm-713.bin Destination filename [asdm-713.bin]? Accessing tftp://192.168.59.1/asdm-713.bin…!!!!!!!!!!!!!!!!!!!!! 3. Cấu hình cho phép sử dụng ASDM: ciscoasa# show running-config username username admin password eY/fQXw7Ure8Qrz7 encrypted ! ciscoasa# show running-config http http server enable http 0.0.0.0 0.0.0.0 management ! ciscoasa# show running-config aaa aaa authentication http console LOCAL 4. Kết nối từ PC 4.1. Dùng web browser    Chọn Run ASDM hoặc Run Startup Wizard Note: Nếu muốn copy bản ASDM chạy trên PC thì click Install ASDM Launcher and Run ASDM 4.2. Dùng ASDM Launcher Các bạn thường gặp lỗi như sau:  Để khắc phục, các bạn tham khảo http://duchm72.wordpress.com/2014/06/30/cisco-asdm-is-blocked-by-java/ |